Bežné výzvy, ktorým čelí Metasploit

1. Problémy s inštaláciou a nastavením

Jednou z prvých výziev, ktorým čelia mnohí používatelia, je postup inštalácie a nastavenia. Metasploit sa spolieha na rôzne závislosti, ktoré vyžadujú presnú konfiguráciu. Ak sa toto nastavenie nevykoná správne, môže to mať za následok rôzne problémy vrátane absencie modulov alebo komponentov, ktoré nefungujú podľa očakávania.

Riešenie:

Overte závislosti : Uistite sa, že všetky potrebné závislosti sú nainštalované a udržiavané aktuálne. Oficiálna dokumentácia Metasploit ponúka podrobný zoznam predpokladov, ktoré sú prispôsobené rôznym operačným systémom. Vykonajte úplnú aktualizáciu a upgrade svojho systému Linux použitím nasledujúceho príkazu:

sudo apt update -a && sudo vhodný upgrade -a && sudo apt dist-upgrade -a

Použite distribúciu Linuxu na penetračný účel : Ak chcete zjednodušiť proces nastavenia, zvážte použitie distribúcie Penetration Linux, ako je Kali Linux, ktorá sa dodáva s predinštalovaným Metasploit.

2. Chyby pripojenia k databáze

Metasploit sa spolieha na databázu na ukladanie informácií o cieľoch, zraniteľnostiach a údajoch o reláciách. Problémy s pripojením k databáze môžu brániť vášmu pracovnému postupu pri testovaní.

Riešenie:

Konfigurácia databázy : Uistite sa, že nastavenia databázy v Metasploit sú správne nakonfigurované. Dôkladne skontrolujte poverenia, adresy hostiteľa a porty.

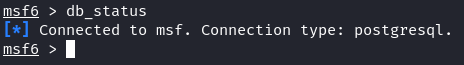

Údržba databázy : Pravidelne udržiavajte svoju databázu spustením príkazu „db_status“ na kontrolu stavu pripojenia.

3. Problémy s kompatibilitou modulov

Metasploit moduly sú kľúčové pre úspešné využitie. Problémy s nekompatibilitou môžu nastať pri použití modulov, ktoré nezodpovedajú konfigurácii cieľového systému.

Riešenie:

Validácia modulu : Vždy overte kompatibilitu modulov s cieľovým systémom. Pomocou príkazu „check“ overte, či je konkrétny modul vhodný pre daný cieľ.

Prispôsobenie modulu : V prípade potreby prispôsobte existujúce moduly alebo si vytvorte vlastné, aby vyhovovali cieľovému prostrediu.

4. Brána firewall a rušenie antivírusom

Firewally a antivírusový softvér môžu blokovať prenos Metasploit a zabrániť úspešnému zneužitiu.

Riešenie:

Šifrovanie užitočného zaťaženia : Využívajte techniky šifrovania a zahmlievania, aby ste sa vyhli detekcii bezpečnostným softvérom.

Skenovanie portov : Použite nástroje ako Nmap na vykonanie utajeného skenovania portov pred spustením Metasploit, aby ste sa vyhli upriameniu pozornosti na vaše aktivity.

5. Problémy stability relácie

Po vykonaní úspešného exploitu je udržiavanie stabilnej relácie nevyhnutné pre aktivity po exploatácii. Strata relácie môže narušiť váš postup.

Riešenie:

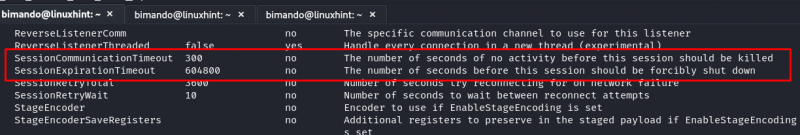

Session Keep-Alive : Nakonfigurujte nastavenia udržiavania relácie, aby ste zabezpečili stabilné pripojenia. Metasploit ponúka pokročilé možnosti udržiavania relácií nastavením hodnôt „SessionCommunicationTimeout“ a „SessionExpirationTimeout“ na dlhšie. Ak chcete zobraziť rozšírené možnosti v oknách msfconsole, zadajte nasledovné:

msf > zobraziť pokročilé

Toto rozšírené nastavenie má predvolené hodnoty, ktoré si môžete prispôsobiť. Ak chcete rozšíriť hodnoty „SessionCommunicationTimeout“ a „SessionExpirationTimeout“, stačí zadať nasledovné:

msf > nastaviť SessionCommunicationTimeout < vyššiu hodnotu >msf > nastaviť SessionExpirationTimeout < vyššiu hodnotu >

Pivoting relácie : Implementujte techniky otáčania relácií, aby ste zachovali prístup aj v prípade straty počiatočnej relácie.

6. Zlyhania využívania

Napriek starostlivému plánovaniu nie všetky pokusy o využitie uspejú. Pochopenie, prečo zneužitie zlyhalo, je rozhodujúce pre efektívne riešenie problémov.

Riešenie:

Log Analysis : Analyzujte protokoly Metasploit pre chybové správy a rady o tom, prečo zneužitie zlyhalo. Protokoly môžu poskytnúť cenné informácie o tom, čo sa pokazilo.

Alternatívne využitie : Ak jeden exploit zlyhá, zvážte vyskúšanie alternatívnych exploitov alebo rôznych vektorov útoku.

7. Intenzita zdrojov

Metasploit môže byť náročný na zdroje, čo vedie k spomaleniu alebo zlyhaniu systému, najmä počas rozsiahlych skenovaní alebo útokov.

Riešenie:

Riadenie zdrojov: Prideľte dostatočné systémové prostriedky (CPU, RAM) Metasploit, aby ste zabránili vyčerpaniu zdrojov. Zvážte spustenie Metasploit na vyhradených počítačoch alebo virtualizovaných prostrediach.

Škrtenie : Použite možnosti obmedzovania na obmedzenie rýchlosti pokusov o využitie, čím sa zníži zaťaženie cieľového systému.

Záver

V oblasti penetračného testovania je zvládnutie Metasploitu cestou plnou výziev a víťazstiev. Táto príručka poskytla prehľad o bežných problémoch, s ktorými sa stretávame počas penetračného testovania s Metasploit, a ponúkla praktické riešenia na ich prekonanie. Pamätajte, že riešenie problémov je základnou zručnosťou každého odborníka na kybernetickú bezpečnosť. Vďaka neustálemu zdokonaľovaniu svojich schopností na riešenie problémov budete lepšie pripravení na navigáciu v zložitom svete etického hackovania a na zabezpečenie digitálneho prostredia.